Herramientas de usuario

Tabla de Contenidos

Manual del Administrador de Integrabilidad

Manual de Administración del Modelo de INTEGRABILIDAD

Integrabilidad - Administración

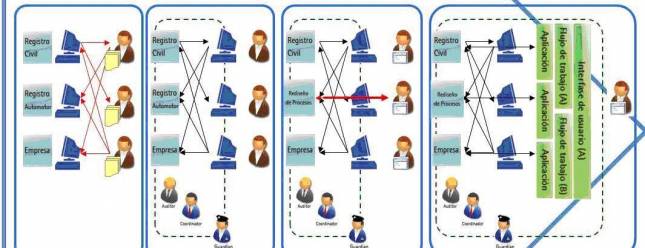

La administración del modelo de Integrabilidad está diseñada para ser lo más simple posible. Hay áreas diferentes de administración relacionadas con tres actores claves:

∀ Servidor Autenticador → Trabaja conjuntamente con el LDAP agregándole a éste el módulo de seguridad que incluye el protocolo de emisión deTickets para operar en el modelo de Integrabilidad. (no requiere actividades de administración)

∀ Servidor Coordinador → Contiene el catalogo de todas las Fuentes Auténticas y los servicios ubicados en el modelo y autoriza el consumo de los mismos mediante el modelo MABAC a otros actores y usuarios internos y externos.

∀ Servidor Fuente Auténtica → Permite parametrizar el acceso a los datos de la Fuente Auténtica y publicarlos en uno o más Coordinadores.

Si bien en el resto del manual se hará expresa referencia a cada uno de estos tres servidores, es importante notar que la instalación se realiza con un único paquete de software (PECAS:Integrabilidad), esto significa que el único paquete contiene todos los módulos funcionales para poder ser configurado como cualquiera de los tres actores mencionados.

El manual está estructurado con:

- Una actividad común en los Servidores (Coordinador y Fuentes Auténticas), como es el alta de usuarios ya definidos en el servidor LDAP.

- Todas las actividades que se deben desarrollar en cada uno de los Servidores (Coordinador y Fuentes Auténticas).

Tareas Comunes en los Servidores:

Alta de usuarios a un servidor de Integrabilidad

Todos los usuarios que operan con el modelo de Integrabilidad deben estar previamente dados de alta en el servidor LDAP central. Para que los web services de Integrabilidad puedan trabajar, en cada servidor del modelo éstos deben estar dados de alta como usuarios y luego configurados como actores del modelo (Fuentes Auténticas, Coordinadores, Sistemas Clientes).

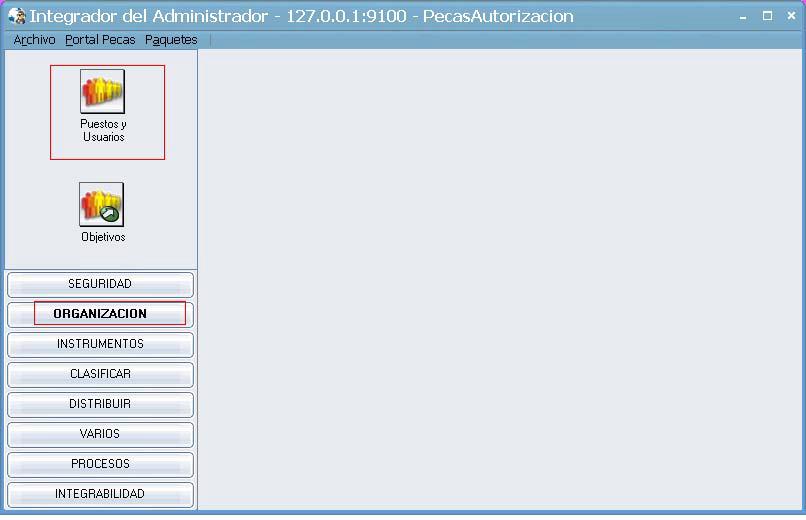

Ejecutar el Administrador de PECAS, con el usuario=administrador, contraseña=admin. Conectarse a la dirección IP que se muestra en la imagen. Si el sistema solicita la elección de una base de datos, seleccionar la base en función del servidor que se trate:

Ejecutar el Administrador de PECAS, con el usuario=administrador, contraseña=admin. Conectarse a la dirección IP que se muestra en la imagen. Si el sistema solicita la elección de una base de datos, seleccionar la base en función del servidor que se trate:

- PecasAutorización

- PecasFuenteAuténtica

Hacer clic en Organización, y luego en Puestos y Usuarios

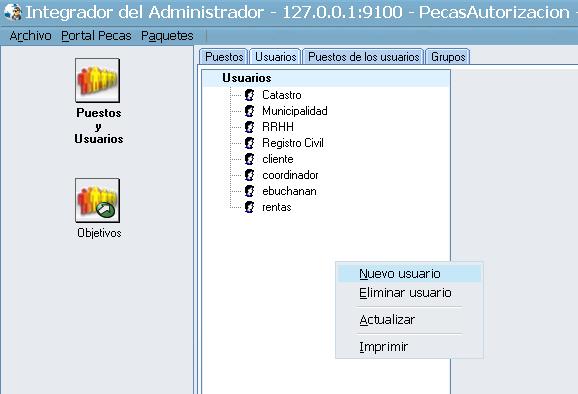

Ir a la ficha “Usuarios”, hacer clic derecho sobre la lista de usuarios y seleccionar “Nuevo Usuario”

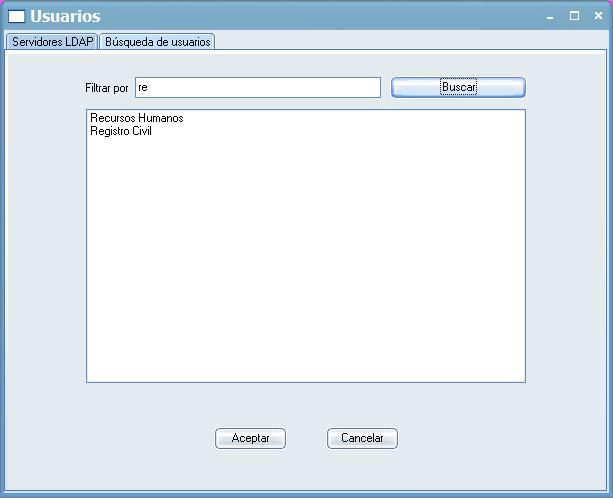

Al elegir la opción “Nuevo usuario” se muestra la ventana de búsqueda de usuarios que están cargados en el LDAP

En “Filtrar por” se deben ingresar las primeras letras del nombre del usuario que se quiere agregar.

En “Filtrar por” se deben ingresar las primeras letras del nombre del usuario que se quiere agregar.

Al hacer clic en “Buscar”, se recuperarán los usuarios cuyos nombres coincidan con el valor ingresado en “filtrar por”. Si solo se ingresan un par de letras, recuperará todos los usuarios cuyos nombres comiencen con ellas.

En este ejemplo se buscaron los usuarios que comienzan con las letras “re” y se encontraron dos usuarios Luego de encontrar el usuario, se debe seleccionar y hacer clic en “Aceptar”. De esta manera se agrega el usuario seleccionado a la lista de usuarios de PECAS

Administración Servidor Autenticador

Introducción: Objetivos del Servidor Autenticador

El Servidor Autenticador es la única pieza centralizada del modelo. Trabaja conjuntamente con el servidor LDAP agregándole a éste el módulo de seguridad que incluye el protocolo de emisión deTickets para operar en el modelo de Integrabilidad.

El Servidor Autenticador no requiere de tareas de administración, dado que toda la información que utiliza la obtiene del Servidor de LDAP.

Por lo tanto luego de su instalación y configuración está listo para operar. Las tareas de administración como alta, baja o modificación de usuarios se realizarán mediante las herramientas provistas por el Servidor LDAP que se haya seleccionado para la instalación.

Administración Servidor Coordinador

Introducción: Objetivos del Servidor Coordinador

El Servidor Coordinador es una pieza clave del modelo de Integrabilidad, permitiendo materializar el esquema multilateral de autorizaciones. Este Coordinador se correlaciona con la estructura de poder e implementa los accesos en función de las normas legales vigentes.

Este Servidor Coordinador cuenta con tres grandes componentes o módulos; (seguridad, autorizaciones, monitoreo/auditoria) que cumplen con los siguientes objetivos:

Componente Seguridad:

- Soporte al protocolo de Seguridad que comparte con los otros servidores del modelo y permite mantener la comunicación de manera segura, con doble sobre, con los datos firmados digitalmente por la Fuente Autentica y encriptados para el Cliente solicitante. (estas funcionalidades se realizan en forma totalmente automática y transparentes al administrador)

Componente Autorizaciones MABAC

- Soporte al esquema de Autorizaciones MABAC, permitiendo así operar con actores del modelo de Integrabilidad, usuarios internos y usuarios externos a las organizaciones.

Componente Monitoreo y Auditoria:

- Soporta el Monitoreo de los servicios, controlando todos los accesos a los registros de la Fuente Auténtica en cuanto a niveles de demanda y tiempos de respuesta. De esta manera es posible controlar el nivel de calidad de los servicios prestados y brindar información de auditoría a todos los actores .

El administrador del Servidor Coordinador en el modelo de Integrabilidad es responsable de las siguientes tareas:

Alta de usuarios a un servidor de Integrabilidad

Definir actores del modelo

- Agregar un usuario como actor del modelo

- Agregar un actor como fuente auténtica

Definir los servicios de las Fuentes Auténticas

- Definir los servicios de Fuente Auténtica en forma manual

- Importar la definición de servicios consultando a la Fuente Auténtica

Autorizar a los distintos actores a consumir los servicios definidos.

- Autorizar usuarios Internos

- Autorizar usuarios Externos

Monitoreo y Auditoria

- Indicadores Predefinidos

- Visualización

- Definición de nuevos indicadores

Alta de usuarios al Servidor Coordinador

(Ver: Tareas Comunes en los Servidores)

Definir actores del modelo de Integrabilidad

Agregar un usuario como actor del modelo

Es importante comprender que en estos servidores PECAS pueden prestarse otros servicios además de los de Integrabilidad. Por lo tanto no todo usuario dado de alta es un actor del modelo. El presente procedimiento se utiliza para indicar cuáles son los usuarios que representan a los actores del modelo de Integrabilidad, como por ejemplo las Fuentes Auténticas, los Coordinadores o los Sistemas Clientes.

Para poder realizar esta acción previamente se debe haber dado de alta el usuario en el Servidor Coordinador con el procedimiento común llamado “Alta de usuarios al Servidor Coordinador”

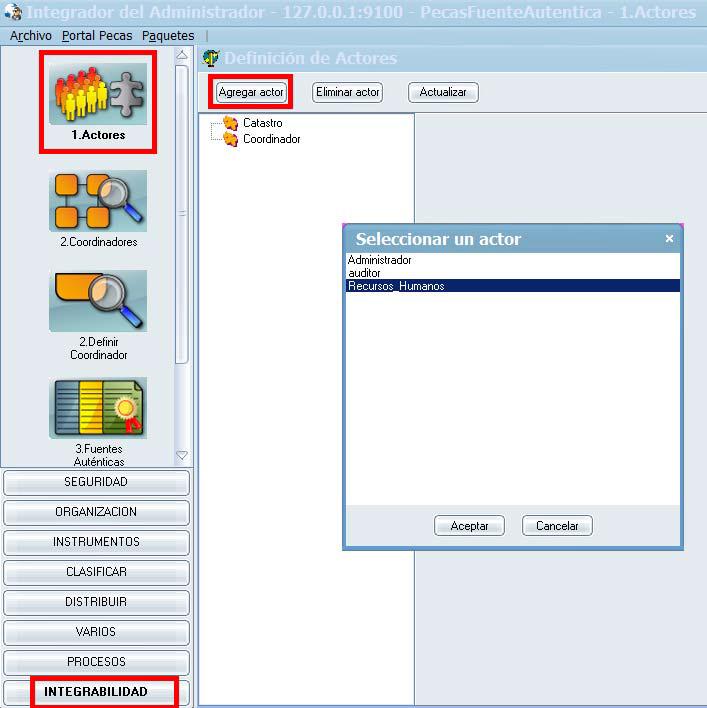

En al Administrador PECAS, hacer clic en el grupo Integrabilidad y luego en Actores.

Para agregar el usuario a los actores de Integrabilidad, hacer clic en el botón Agregar actor y seleccionarlo de la lista.

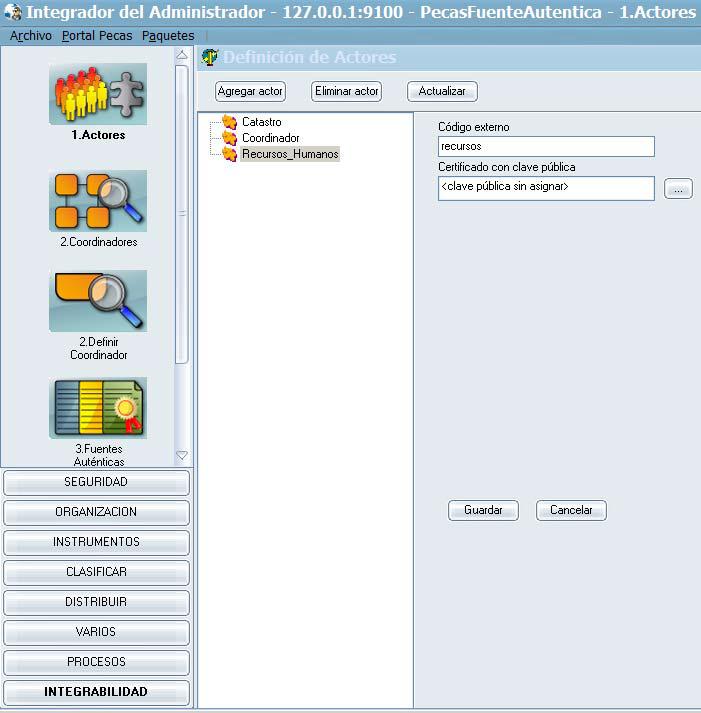

Luego de agregar el actor, se debe verificar si ya tiene cargado el Código externo, si no se carga el código externo; se usará el username del usuario como identificador.

Este código es el que lo identificará al actor dentro del modelo de Integrabilidad y será utilizado para referenciarlo por parte de los otros actores.

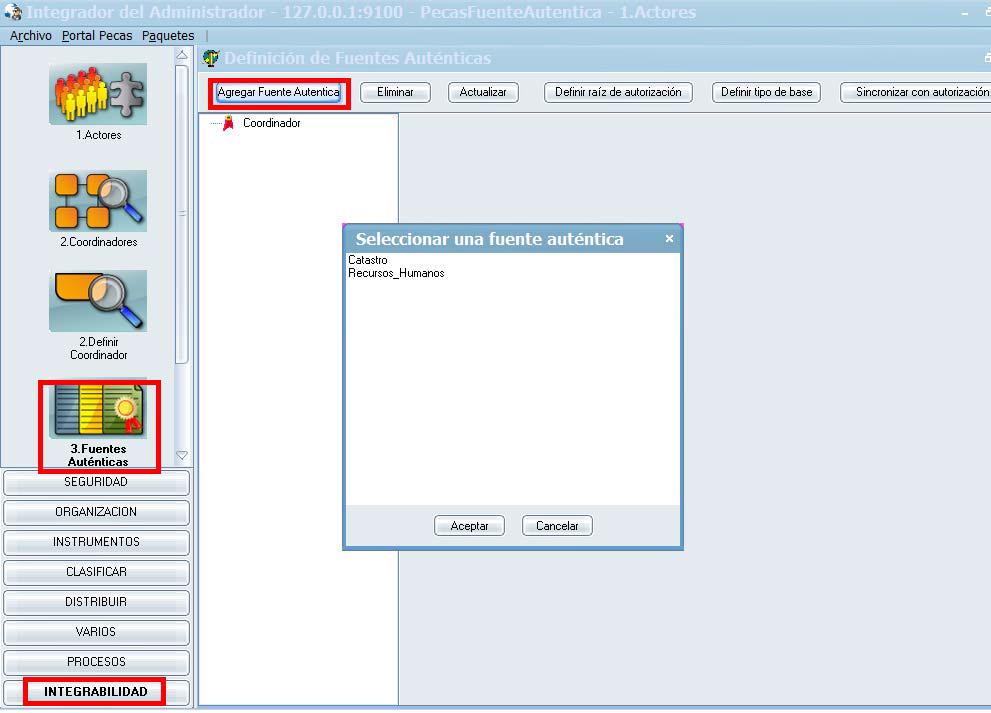

Agregar un actor como fuente auténtica

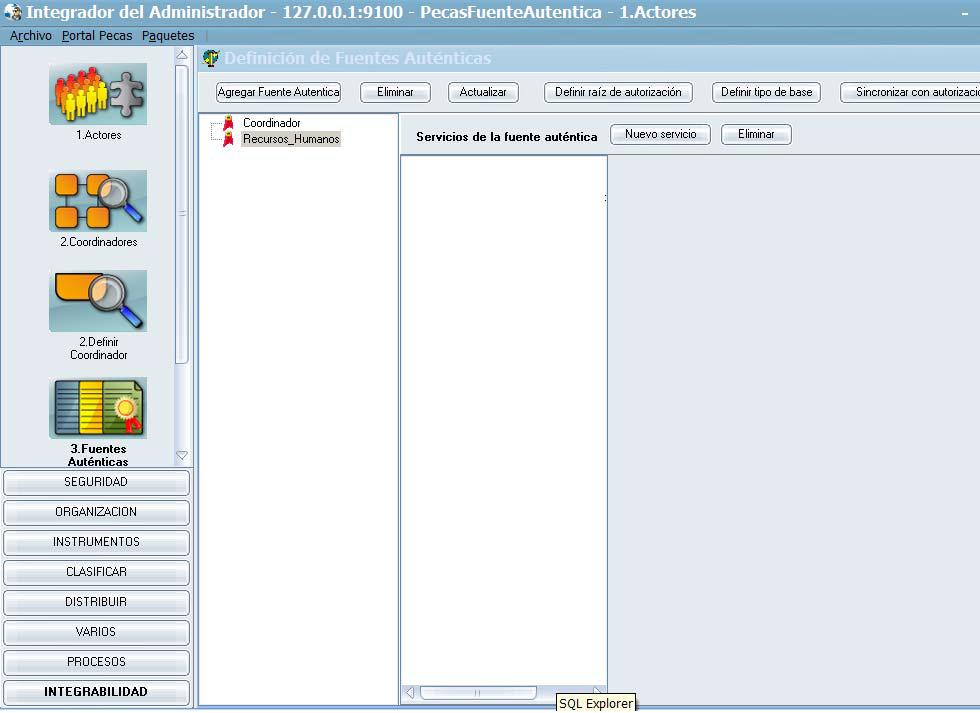

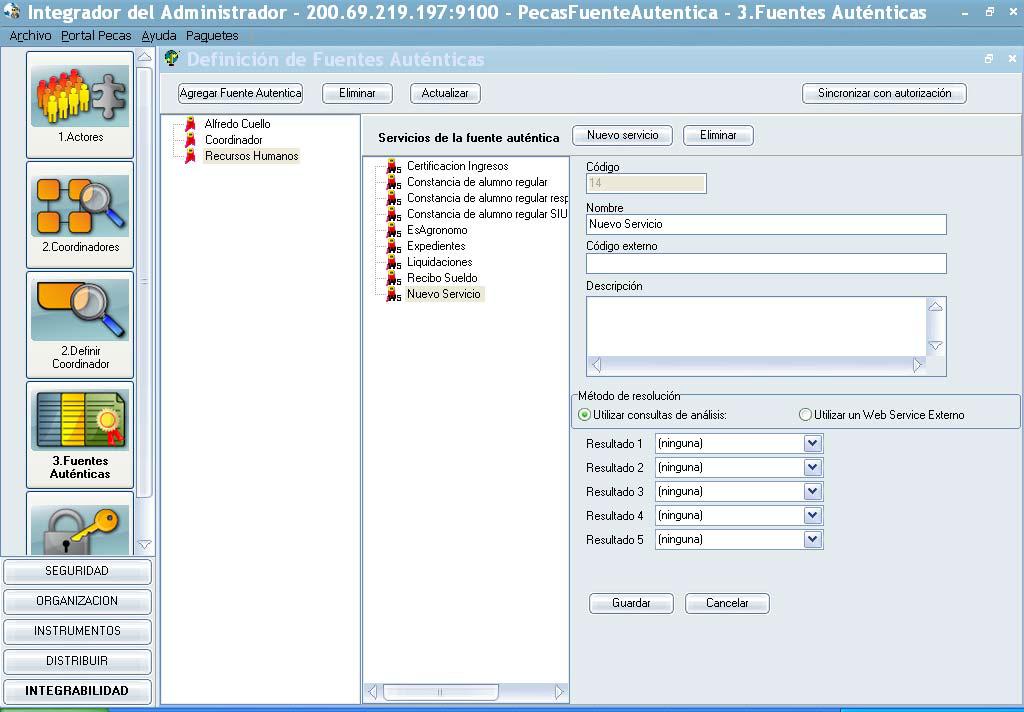

En el Administrador PECAS, hacer clic en Integrabilidad y luego en “Fuentes Auténticas”. Luego hacer clic en “Agregar Fuente Auténtica” y seleccionar el actor correspondiente.

Con estos pasos, se define una nueva Fuente Auténtica. En esta sección se creará el catalogo de todas las Fuentes Auténticas que son administradas por este servidor.

Definir servicios para las fuentes auténticas

El Administrador del Coordinador debe definir por un lado las Fuentes Auténticas y los servicios que proveen, y por otro lado los usuarios que estarán autorizados a consumir esos servicios.

Para definir los servicios de una fuente auténtica hay dos opciones:

Definir los servicios de Fuente Auténtica en forma manual

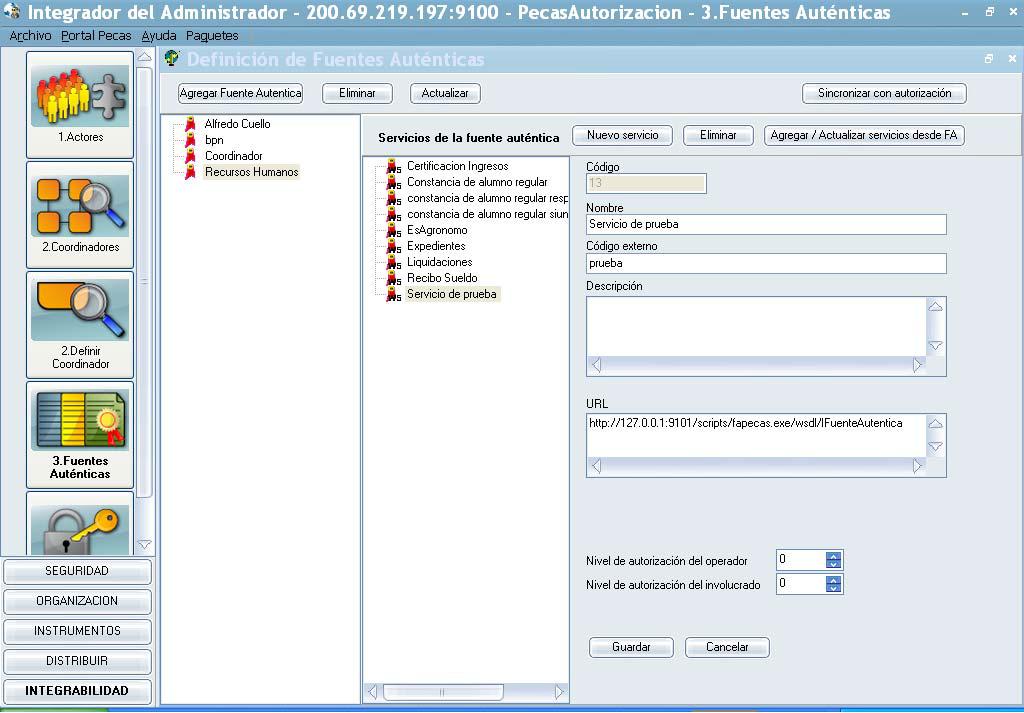

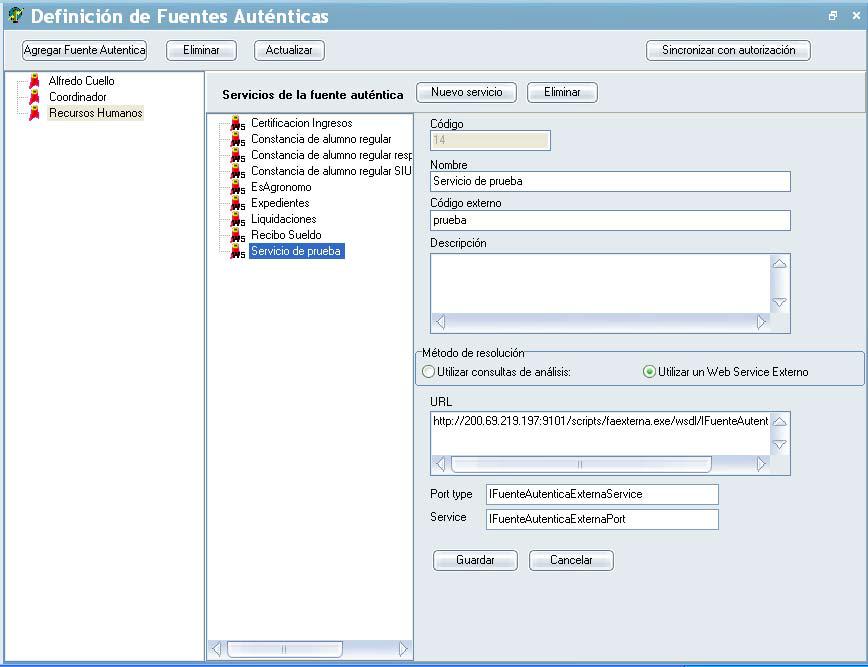

En el Administrador PECAS, Integrabilidad, Fuentes Autenticas, seleccionar la fuente auténtica a la que se le quiere agregar un servicio.

Hacer clic en “Nuevo Servicio”

En URL se debe cargar la url del web service de integrabilidad. En este caso eshttp://192.168.20.61:8080/scripts/fapecas.exe/wsdl/IFuenteAutentica En este ejemplo, el servicio fue nombrado como “Servicio de prueba” y el código externo asignado es “prueba”.

A continuación se debe cargar el nombre del servicio y su código externo.Este código será el identificador del servicio dentro del modelo de Integrabilidad, por lo tanto debe ser único.

En esta pantalla se define el perfil de seguridad requerido para este servicio, el cual puede ser de (1 o 2 factores) y si se requiere el consentimiento del involucrado.

En ambos casos los parámetros son:

- Nivel 0=un factor

- Nivel 1=dos factores

Importar la definición de servicios consultando a la Fuente auténtica.

Si el servidor de fuente auténtica ya existe y el servicio ya fue definido por el Administrador de Fuentes Auténticas, es posible consultar directamente el web service asociado a esa fuente auténtica y recuperar la lista de servicios ofrecidos por ella.

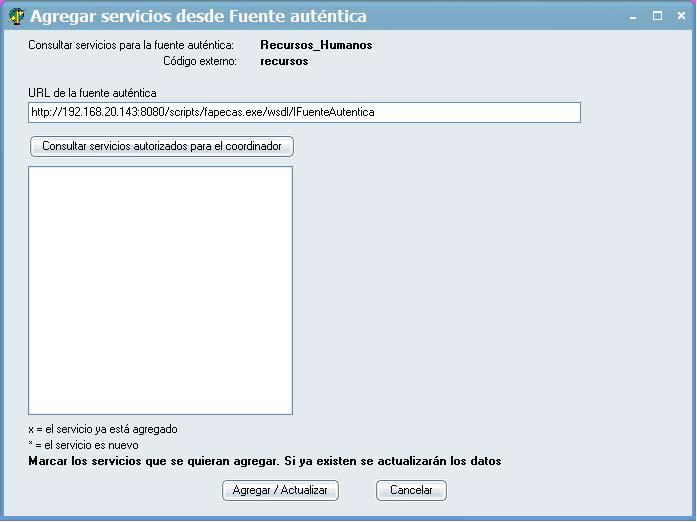

Al seleccionar una fuente auténtica y luego hacer clic en el botón “Agregar / Actualizar servicios desde FA”, se muestra la siguiente ventana:

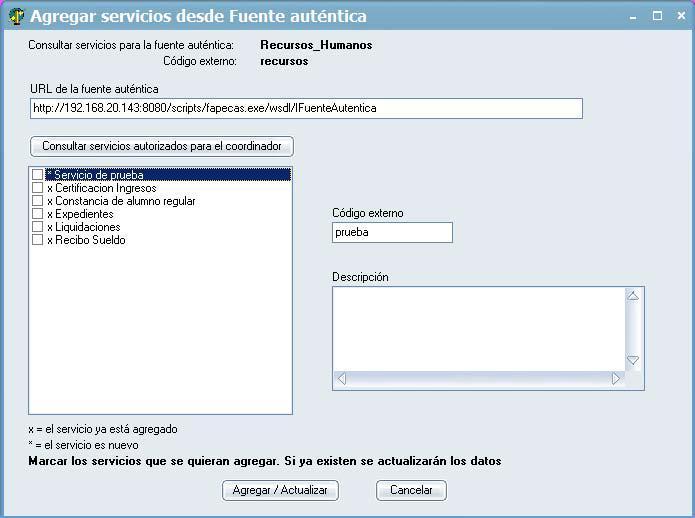

Al hacer clic en “Consultar servicios autorizados para el coordinador”, se consulta el web service de la Fuente Auténtica y se recupera la lista de servicios que fueron autorizados por el Administrador de Fuentes Auténticas para ser consumidos por el Coordinador.

En la lista recuperada, se marcan con una x los servicios que ya están dados de alta en el autorizador. Los servicios nuevos se marcan con un asterisco * .

Al seleccionar cada servicio se muestra la información asociada a cada uno.

Para agregar los servicios nuevos, o actualizar automáticamente la información de los servicios ya existentes, se deben marcar en la lista y luego cerrar la ventana con el botón “Agregar / Actualizar”.

Autorizar a consumir los servicios definidos.

Una vez definidas las fuentes auténticas y los servicios que cada una tiene disponibles, es necesario autorizar el consumo de estos servicios a los demás actores del sistema: los clientes.

Autorizar usuarios Internos

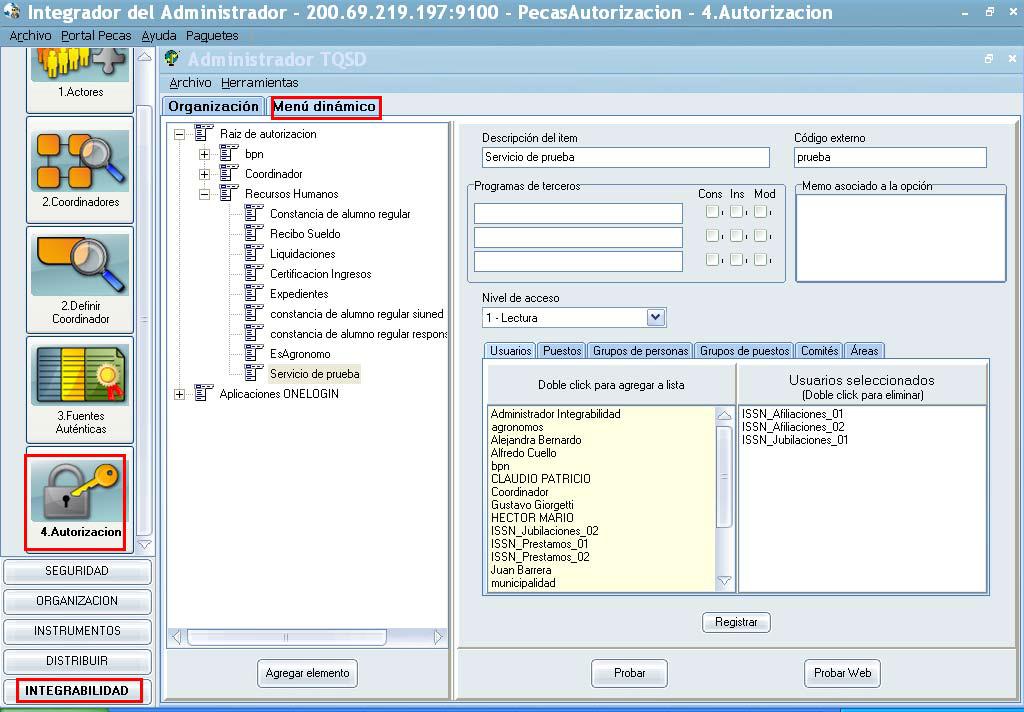

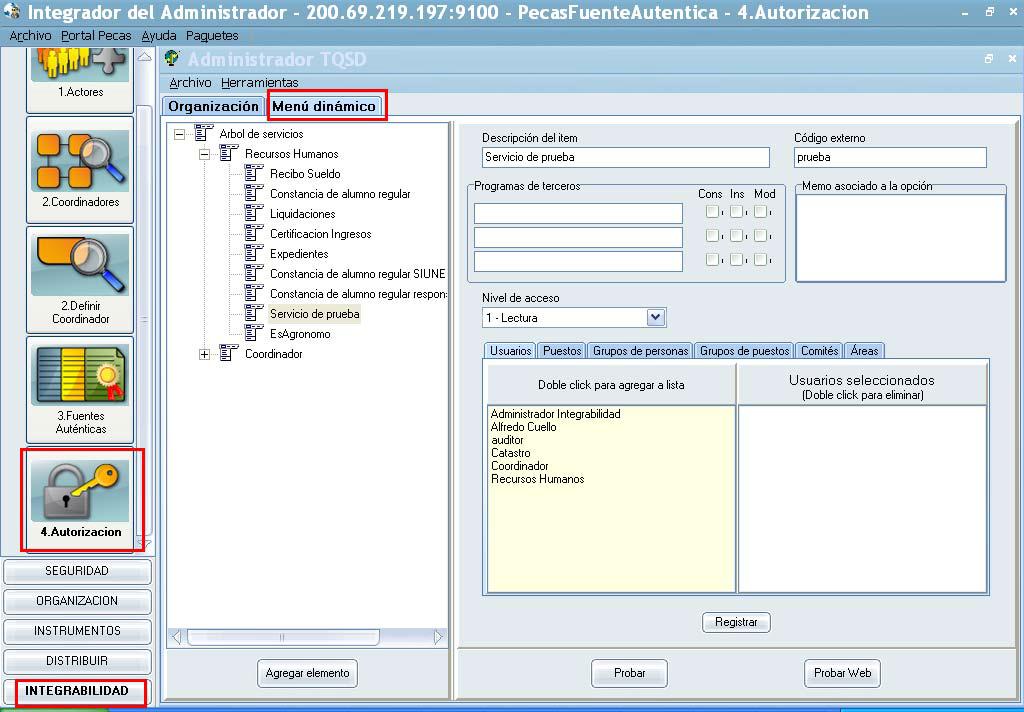

Luego de sincronizar los servicios de fuente auténtica, en el Administrador PECAS ir a Integrabilidad, Autorización, y luego a Menú Dinámico.

En este módulo se debe autorizar a los distintos clientes a que consuman los servicios definidos.

En la imagen anterior, el servicio denominado “Sueldos” de la fuente auténtica “Recursos_Humanos”, puede ser consumido por los usuarios que figuran en la lista de la derecha.

Para autorizar a un nuevo usuario, hacer doble clic sobre el usuario en la lista de la izquierda (el usuario pasa a la lista de la derecha).

Luego hacer clic “Registrar” para guardar los cambios.

También es posible realizar las autorizaciones por puestos, grupos de personas, grupos de puestos, comités, y Areas con que opera el esquema MABAC. Para definir estos grupos consultar el manual del Administrador de PECAS.

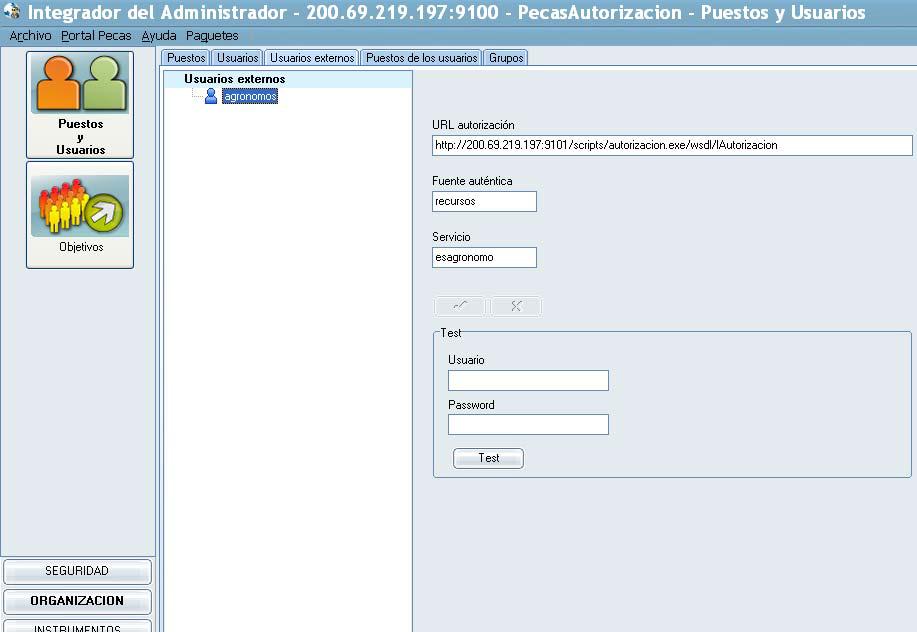

Autorización de Usuarios Externos

En Organización, se pueden definir usuarios externos, por ejemplo:

agrónomo, esto significa que una persona que este dada de alta en el LDAP y a su vez cumple con la condición de estar activa como agrimensor en el colegio de agrimensores (fuente auténtica), estará autorizada a consumir el recurso, notar que el esquema MABAC es el responsable de realizar estas consultas a una Fuente Auténtica para poder determinar si le usuario es agrónomo.

Se asocia un ws de la Fuente Auténtica que deberá devolver un registro con un 1 (uno) en caso de que el usuario pertenezca al grupo de usuarios externos. Cualquier otra respuesta indica que el usuario no pertenece al grupo de usuarios externos.

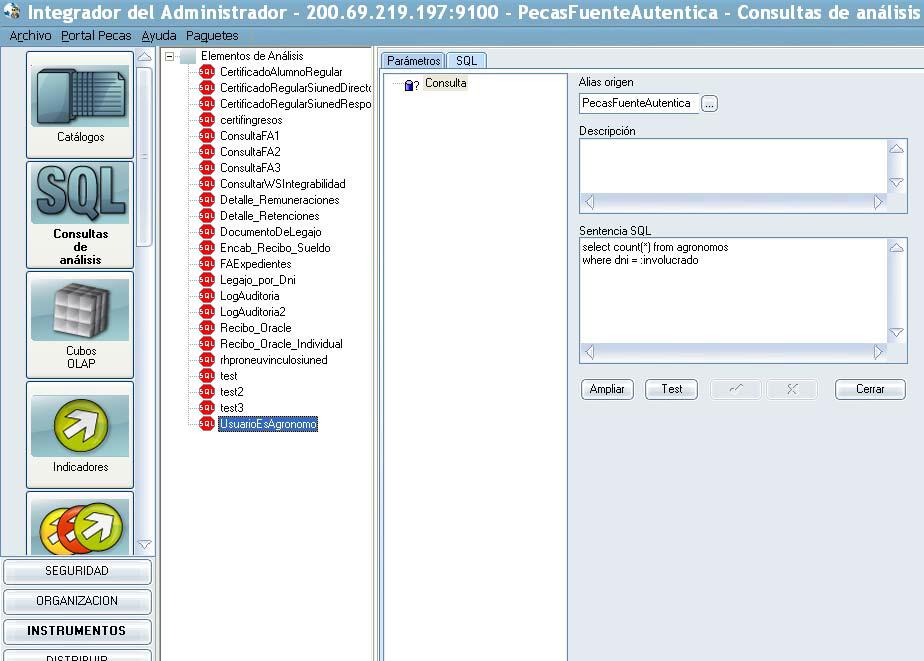

En el Servidor Fuente Auténtica, el servicio se definió usando una consulta SQL como la siguiente, donde se filtran los datos utilizando el parámetro involucrado.

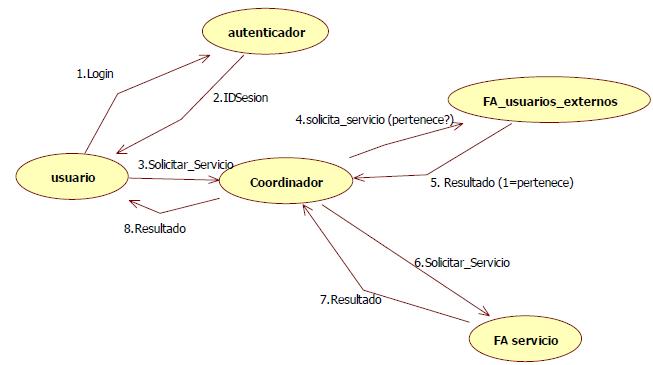

El siguiente diagrama de comunicación se ejecuta entre los actores del modelo para poder autorizar al usuario Externo a utilizar un recurso.

Monitoreo de los Servicios.

Monitoreo de los Servicios

El Módulo de Monitoreo de Procesos está compuesto básicamente por:

- Un Administrador (Portal Administrador): donde se parametriza cada indicador definiendo, entre otros aspectos:

- dónde debe obtener los datos (en este caso la base de datos Log de auditoría)

- qué debe computarse para presentar el valor de una fecha determinada.

- la información de detalle que el mismo presentará.

- con qué frecuencia debe calcularse.

- quien debe monitorear cada indicador.

- configuración de disparo de alarmas.

- Un Robot (autómata): que con la frecuencia indicada, calcula y actualiza cada indicador automáticamente.

- Un Portal de Usuario: desde donde el usuario podrá monitorear el desempeño de cada indicador y analizar los datos que considere relevantes. A continuación se describe más en detalle este Módulo.

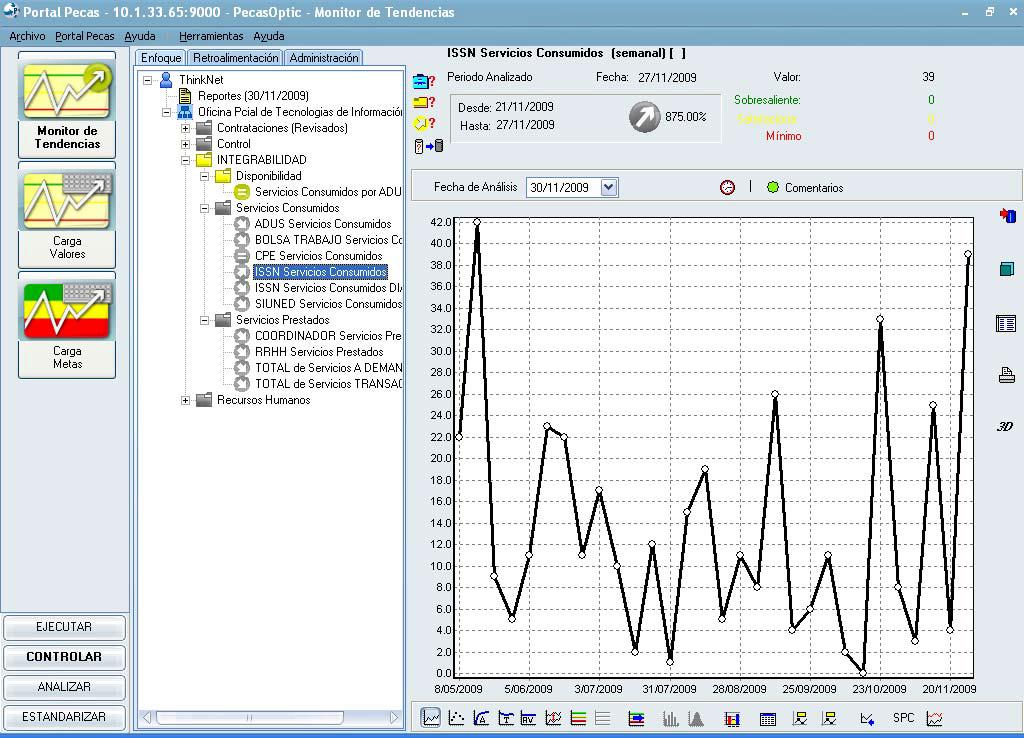

Portal de Monitoreo

En la pantalla principal del usuario se presentan todos los indicadores que la persona tuviera asignados. Allí se puede observar el comportamiento de cada indicador y, de considerarse necesario, podrá accederse a la herramienta de Análisis.

Pantalla principal de visualización

Los indicadores con sus respectivas bandas de tolerancia permiten detectar rápidamente cualquier servicio que no esté dentro de los parámetros establecidos en los acuerdos de nivel de servicio (ANS).

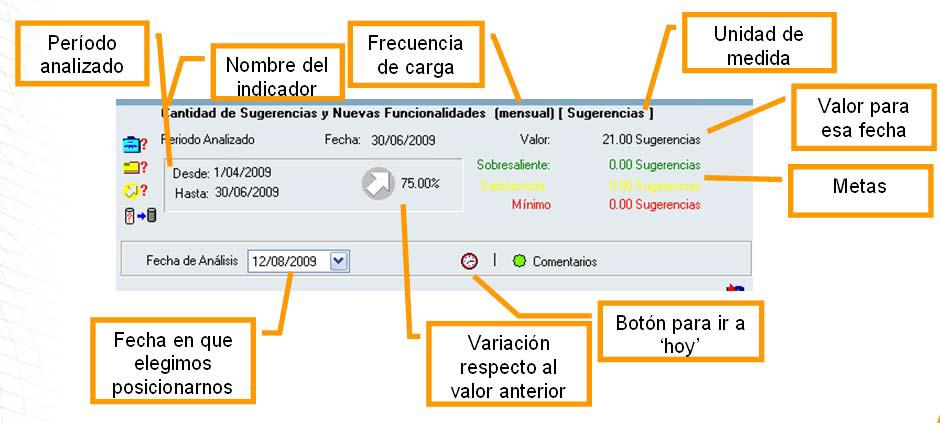

Información del encabezado del indicador

En el encabezado del indicador se pueden observar los datos actuales con su tendencia instantánea.

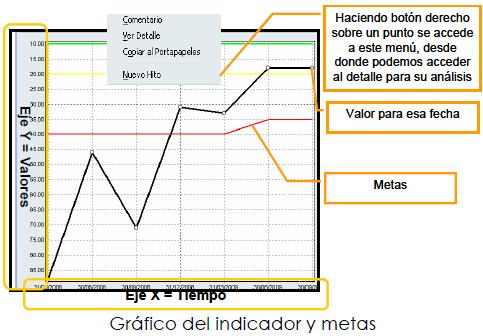

El gráfico de corrida del indicador permite observar fundamentalmente la tendencia del mismo.

Ante cualquier valor que requiera ser analizado en profundidad, con un click sobre el punto del grafico es posible realizar un dril a los datos detallados para poder estudiarlos con las herramientas de análisis estadístico.

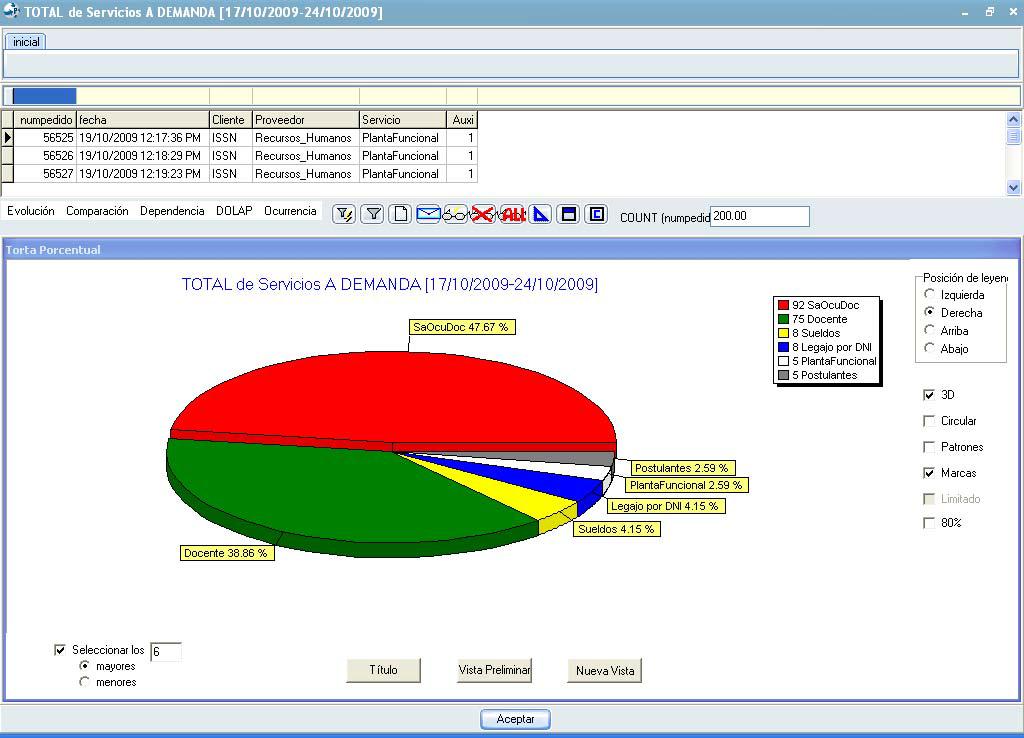

Herramienta de Análisis

Se presenta en una grilla todos los datos relevantes para ese indicador que el usuario podrá filtrar o analizar utilizando las 7 herramientas de la calidad.

Si bien el sistema tiene predefinidos una serie de indicadores que permiten el monitoreo del modelo de Integrabilidad (indicadores que se indican a continuación), es posible extenderlos en función de las características particulares de cada instalación

Indicadores del modelo Integrabilidad

Indicador de Cantidad de Servicios Consumidos (por Sistema Cliente)

- Este indicador muestra la cantidad de servicios que fueron consumidos por un determinado Sistema Cliente en el período dado.

- El objetivo perseguido por este indicador va mutando conforme el ciclo de vida del Sistema Cliente. Mientras que durante la introducción del mismo, el indicador otorga feedback a los implementadores respecto al nivel de aceptación/uso de la nueva herramienta, en la etapa de madurez permite evaluar la carga del Sistema, comportamientos anómalos, entre otros.

- En la fase de Análisis, el operador puede evaluar los servicios consumidos a través de los siguientes datos provistos: Número de Pedido, Fecha y Hora del Pedido, Proveedor(FA), y Servicio.

Indicador de Cantidad de Servicios Consumidos (por Servicio)

- Este indicador muestra la cantidad de veces que un determinado servicio fue prestado en el período dado.

- El objetivo perseguido por este indicador va mutando conforme el ciclo de vida del Servicio. Mientras que durante la introducción del mismo, el indicador otorga feedback a los implementadores respecto al nivel de aceptación/uso del nuevo servicio, en la etapa de madurez permite evaluar la carga del Sistema, comportamientos anómalos, entre otros.

- En la fase de Análisis, el operador puede evaluar los servicios consumidos a través de los siguientes datos provistos: Número de Pedido, Fecha y Hora del Pedido, y Proveedor(FA)

Indicador de Cantidad de Servicios Prestados (por Fuente Auténtica)

- Este indicador muestra la cantidad de servicios prestados por una determinada Fuente Auténtica en el período dado, permitiendo evaluar la carga del Sistema, comportamientos anómalos, entre otros.

Indicador de Cantidad de Servicios de Integrabilidad

- Este indicador muestra la totalidad de servicios prestados por la plataforma de Integrabilidad, permitiendo evaluar el grado de despliegue general, así como la carga del sistema y comportamientos anómalos.

- En la fase de Análisis, el operador puede evaluar los servicios consumidos a través de los siguientes datos provistos: Número de Pedido, Fecha y Hora del Pedido, Sistema Cliente, y Servicio.

Indicador de Cantidad de Servicios Fallidos

- Este indicador muestra la cantidad de servicios que por algún motivo no pudieron ser prestados.

- El indicador permite monitorear el comportamiento general y, a través de la herramienta de análisis identificar las causas de las fallas para la mejora continua del sistema.

- En la fase de Análisis, el operador puede evaluar los servicios consumidos a través de los siguientes datos provistos: Número de Pedido, Fecha y Hora del Pedido, Quien Informó la falla, Motivo, Sistema Cliente, Fuente Auténtica y Servicio.

Indicador de Tiempo de respuesta (por Sistema Cliente) SPC

- Este indicador monitorea, por medio de Control Estadístico de Procesos, los tiempos de respuesta de las solicitudes realizadas por los distintos Sistemas Clientes. El tiempo de respuesta se considera como el tiempo que transcurre desde que el Coordinador recibe un pedido del Sistema Cliente, hasta que le devuelve la respuesta.

- El objetivo de este indicador es permitir detectar tendencias o comportamientos anómalos, relacionados con velocidad de respuesta de servidores o de conectividad.

Indicador de Tiempo de respuesta (por Fuente Auténtica) SPC

- Este indicador monitorea, por medio de Control Estadístico de Procesos, los tiempos de respuesta de las solicitudes recibidas por las distintas Fuentes Auténticas. El tiempo de respuesta se considera como el tiempo que transcurre desde que la Fuente Auténtica recibe un pedido del Coordinador hasta que le devuelve la respuesta.

- El objetivo de este indicador es permitir detectar tendencias o comportamientos anómalos, relacionados con velocidad de respuesta de servidores o de conectividad.

Auditoria de los Servicios.

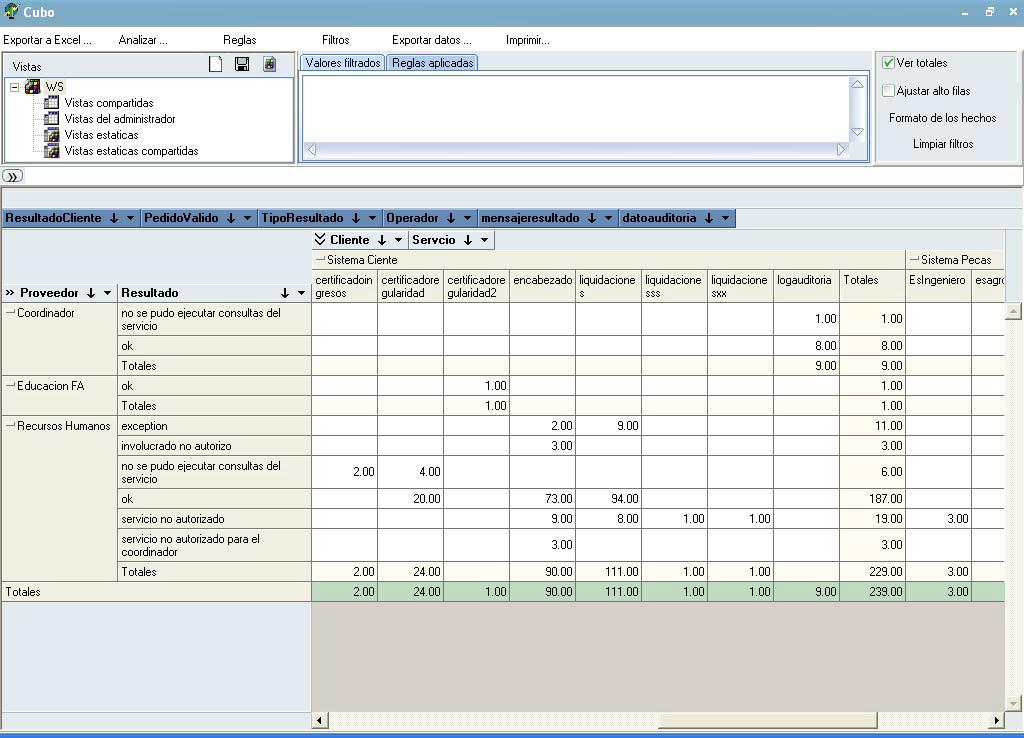

Cubo OLAP de Auditoría

Asimismo, se cuenta con cubos OLAP a través de los cuales se puede realizar un análisis pormenorizado sobre los datos del log de auditoría sobre todas las actividades realizadas.

Administración Servidor Fuente Auténtica

Introducción: Objetivos del Servidor de Fuente Auténtica

El Servidor de Fuente Auténtica debe ser instalado en la LAN de cada organismo o institución que actúa como Fuente Auténtica, esta es una característica diferencial del modelo de Integrabilidad, frente a otras arquitecturas de Interoperabilidad que actúan con la sola presencia de una administración centralizada. En Integrabilidad se asegura que los dueños de cada Organismo Fuente Auténtica no deben delegar nunca el control de sus recursos.

Este Servidor de Fuente Auténtica cuenta con tres grandes componentes o módulos; (seguridad, adaptador/conector) que cumplen con los siguientes objetivos:

Componente Seguridad:

- Soporte al protocolo de Seguridad que comparte con los otros servidores del modelo y permite mantener la comunicación de manera segura, en un modelo de doble sobre, con los datos firmados digitalmente por la Fuente Autentica y encriptados para el Cliente solicitante, asegurando la confidencialidad externo a extremo (estas funcionalidades se realizan en forma totalmente automática y transparentes al administrador).

Componente Adaptador:

- Soporta y facilita toda la conexión con los sistemas heredados, resolviendo los problemas que normalmente genera el desarrollo de interfaces con los estos sistemas. Con este esquema los sistemas heredados se pueden sumar al modelo con escasa o nula programación.

- Soporte a los nuevos desarrollos que estén preparados para proveer servicios.

El Administrador de un Servidor de Fuente Auténtica realizará las siguientes tareas:

- Alta de usuarios a un servidor de Fuente Auténtica

- Definir Web-Services en una fuente auténtica.

- Mediante Consultas SQL

- Definir las consultas de análisis para recuperar datos

- Crear un servicio y asociarlo a una consulta de análisis

- Mediante la utilización de Web Services de FA

- Parametrizando el adaptador SocketIntegrabilidad

- Mediante la 'url' de Web Service Externo desarrollado

- Sincronizar los ws-fa con el módulo de autorización.

- Autorizar al coordinador a consumir los ws-fa.

Alta de usuarios al Servidor Fuente Auténtica

Definir Web-Services en una fuente auténtica.

El Servidor de Fuente Auténtica permite parametrizar los llamados web Services de Fuente Auténtica (WS-FA). Estos WS-FA serán los encardados de brindar la información de la organización que es Fuente Autentica a los consumidores (sistemas clientes) del modelo de Integrabilidad.

Las funcionalidades de este módulo permiten las siguientes funcionalidades:

- El Administrador del Servidor de Fuente Auténtica, tiene el control total y unificado de:

- Todas las conexiones a las bases de datos requeridas de su instalación.

- Todos los Web Services provistos por sus sistemas internos.

- Se podrá establecer las conexiones con cualquier tipo y cantidad de bases de datos en forma simultánea mediante la definición de los “alias” de las bases de datos, indicando mediante parámetros las siguientes características:

- Tipo de conector utilizado: ODBC, ADO, driver nativo, etc.

- Formatos de tipos de datos especiales, en particular el formato de campos tipo Fecha.

- Definir el conjuntos de datos ('data sets') sin requerir programación, con la sola utilización de SQL y parametrizaciones utilizando un instrumento denominado “Consulta de análisis” que permite:

- Poder definir 'data sets' mediante consultas SQL (en el dialecto nativo de la base accedida) sobre un alias definido.

- Poder definir 'data sets' mediante disparo de programas con parámetros para acceder a datos NO soportados en bases de datos.

- Poder definir data sets mediante acceso a Web Services provistos por el mismo modelo de integrabilidad u otros proveedores.

- Poder operar con múltiples data sets de cualquiera de los mecanismos antes mencionados y poder combinarlos con algebra relacional, produciendo un nuevo data set.

- Poder definir dinámicamente parámetros sobre cualquiera de los 'data sets' para poder ser operados externamente.

- Poder parametrizar Web Services que publiquen el resultado del data set, el cual podrá ser invocado mediante parámetros.

A continuación se describen los distintos mecanismos que configurar estos WS-FA.

Mediante Consultas SQL

Definir las consultas de análisis para recuperar datos

Un mecanismo que no exige programación se realiza mediante la parametrizacion de consultas SQL (un instrumento de PECAS que permite armar un “DataSet” y luego aplicarlo en diferentes instrumentos). Esta “subconsulta” puede ser una o varias sentencias SQL parametrizables estructuradas en un árbol jerárquico.

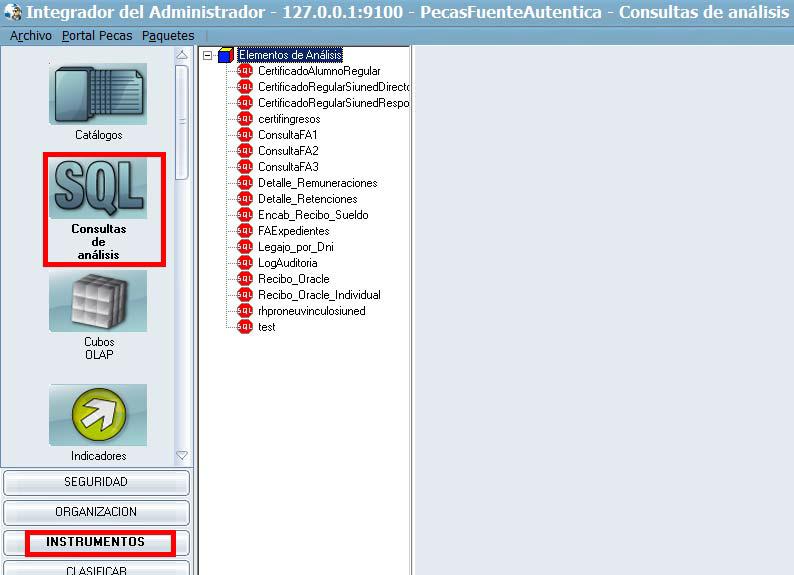

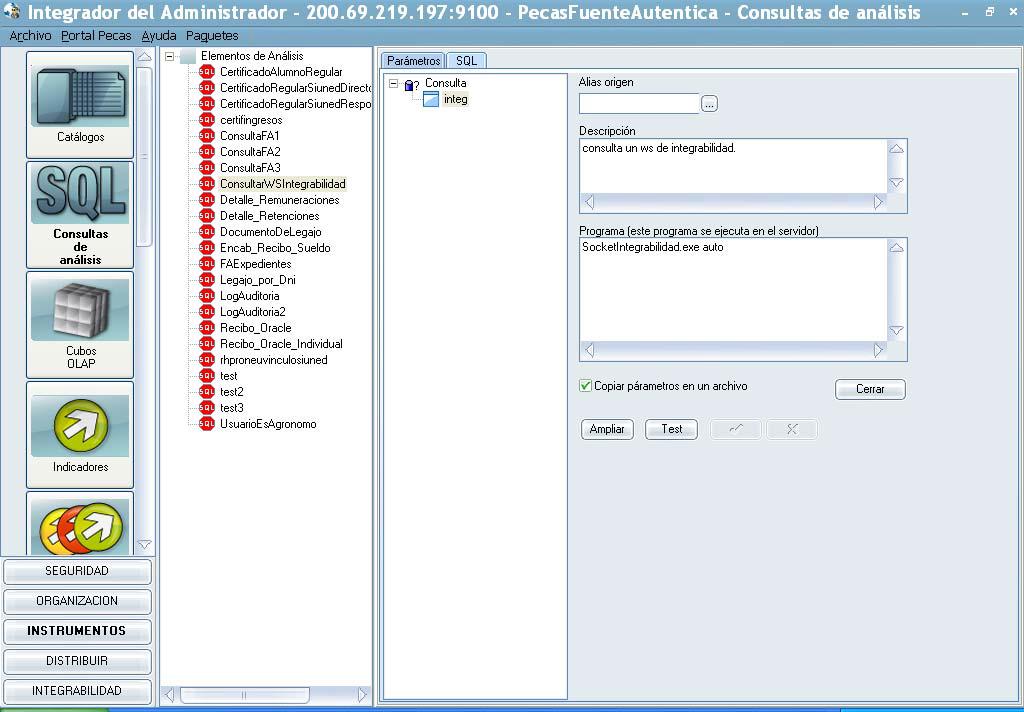

En el Administrador PECAS, ir a INSTRUMENTOS y luego a “Consultas de Análisis”.

En este lugar se puede crear una nueva consulta haciendo clic derecho sobre el árbol y seleccionando el ítem “Nueva consulta”, y luego asignarle un nombre.

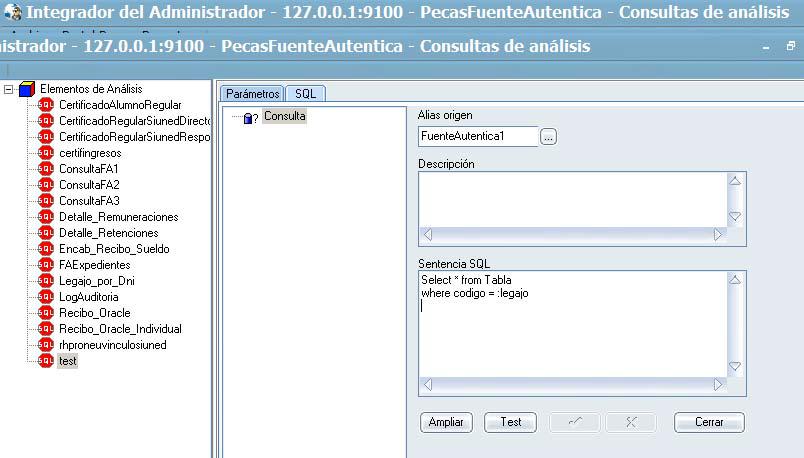

En el siguiente ejemplo se muestra una consulta de prueba:

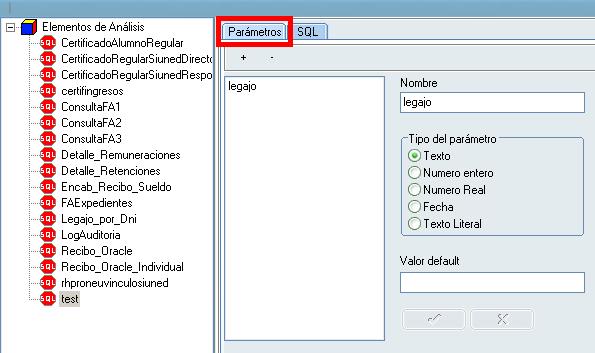

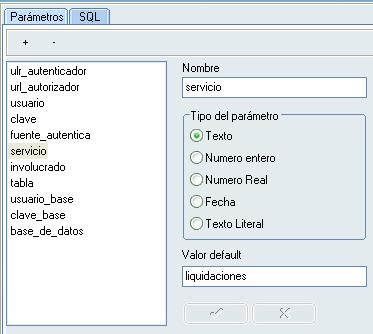

La consulta Test ejecutará la sentencia SQL sobre la base de datos FuenteAutentica1. La sentencia SQL por lo general utilizará parámetros para filtrar los datos de acuerdo al involucrado de la consulta. Estos paramámetros de consulta se crean durante la parametrización. En este ejemplo se usa el parámetro “legajo”. Este parámetro debe ser definido en la ficha “Parámetros”.

Crear un Web Service y asociarlo a una consulta de análisis

Una vez definida la consulta de análisis que recuperará los datos del servicio que se quiere crear, hay que definir el servicio y asociarle la consulta de análisis.

En el Administrador PECAS, Integrabilidad, Fuentes Autenticas, seleccionar la fuente auténtica a la que se le quiere agregar un servicio.

Hacer clic en “Nuevo Servicio”.

A continuación se debe cargar el nombre del servicio y su código externo.Este código será el identificador del servicio dentro del modelo de Integrabilidad, por lo tanto debe ser único.

En este ejemplo, el servicio fue nombrado como “Servicio de prueba” y el código externo asignado es “prueba”.

Para asociar el servicio a la consulta de análisis, tildar la opción “usar consulta de análisis” y seleccionar de la lista la consulta deseada.

Es posible seleccionar hasta un máximo de 5 consultas de análisis como resultado de un servicio.

Mediante la utilización de Web Services de FA

Parametrización del Conector WS-FA

Al definir la consulta de análisis, se puede invocar a un programa conector para obtener datos que no son accesibles a través de una consulta SQL.

El conector SocketIntegrabilidad.exe permite utilizar los servicios de WS-FA provistos por la consulta de un WS de Integrabilidad. Esto significa que una Fuente Auténtica puede dar servicios donde se combina o relaciona información propia con información de otra Fuente Auténtica.

En el instrumento “consulta de análisis” se pueden combinar Programas externos, conectores y otras consultas SQL, estructuradas en un árbol jerárquico.

Definición de la consulta para que ejecute el conector SocketIntegrabilidad.

Este conector “SocketIntegrabilidad” requiere que se definan los siguientes parámetros. Estos le permitirán operar dentro del modelo de Integrabilidad, realizando toda la operatoria de autenticación, autorización y acceso a otras Fuentes Auténticas.

Este conector “SocketIntegrabilidad” requiere que se definan los siguientes parámetros. Estos le permitirán operar dentro del modelo de Integrabilidad, realizando toda la operatoria de autenticación, autorización y acceso a otras Fuentes Auténticas.

Mediante la 'url' de Web Service Externo desarrollado

Otra alternativa es programar un web service según las necesidades, que devuelva los datos necesarios para el servicio. Si este es el caso los pasos son:

- Desarrollar el Web Service Externo, según las especificaciones que se encuentran en el Manual del Desarrollador.

- Ingresar la url de este web service externo

Sincronizar los WS-FA con el módulo de autorización.

El Servidor de Fuente Auténtica tiene un módulo de autorización que puede trabajar en forma independiente de las definiciones de los servicios.

En el Administrador PECAS, Integrabilidad, Fuentes auténticas se debe exponer la definición desde la definición de servicios en el módulo de Autorización. En este proceso se exponen los procesos nuevos y también se actualizan los existentes, para reflejar los cambios en el nombre o en el código externo.

Para ello hacer clic en el botón “Sincronizar con autorización”.

Autorizar al coordinador a consumir los WS-FA.

Una vez definidos los servicios en la fuente auténtica, el Administrador de la Fuente Auténtica tiene que autorizar al Servidor Coordinador los servicios que pondrá disponibles dentro del modelo.

El administrador de la Fuente Auténtica siempre tiene el control de los servicios que publica. Este es uno de los diferenciales que aporta el modelo de Integrabilidad, frente a otros modelos de interoperabilidad donde toda la administración es centralizada.

En el modelo de Integrabilidad esta soportada la posibilidad de que una Fuente Auténtica autorice a consumir sus servicios a múltiples Servidores Coordinadores.

Esto se puede aplicar a casos de organismos públicos o privados que tengan varios servicios WS-FA algunos los puede ofrecer a un Coordinador Provincial y otros a un Coordinador Municipal.

En el Administrador PECAS ir a Integrabilidad, Autorización, y luego a Menú Dinámico.

En la imagen se ve que el servicio “Servicio de prueba” ya está creado en este módulo. A la derecha se pueden ver sus datos.

Este módulo permitirá a Administrador de la Fuente Auténtica darle autorización al Servidor Coordinador a que consuma este servicio. En este caso el autorizador se llama coordinador.

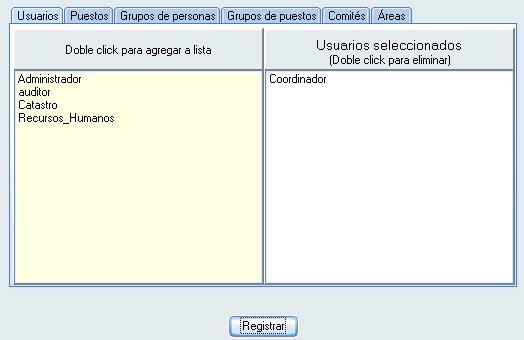

Al hacer doble clic sobre un usuario, el usuario pasa a la lista de la derecha.

Luego hacer clic en “Registrar” para guardar los cambios.

Al hacer doble clic sobre un usuario, el usuario pasa a la lista de la derecha.

Luego hacer clic en “Registrar” para guardar los cambios.

Casos de uso

Caso de uso: un usuario interno quiere consumir un servicio de una Fuente Auténtica.

Objetivo: El usuario “José Pérez” quiere comenzar a consumir el servicio X de la Fuente auténtica “Recursos Humanos”.

A continuación se puede ver el check list de actividades a desarrollar por los siguientes administradores:

- administrador del Servidor Autenticador

- administrador del Servidor Coordinador

- administrador del Servidor de Fuentes auténtica.

El administrador del Servidor Autenticador:

- debe verificar que el usuario “José Pérez” y el usuario “Recursos Humanos” estén dados de alta en el servidor LDAP central.

- debe verificar si la fuente auténtica está dada de alta en el sistema de integrabilidad.

- Si es una Fuente autentica nueva, debe darla de alta.

El administrador del Servidor de Fuente Auténtica:

- debe verificar si la fuente auténtica ya tiene definido el servicio “X” solicitado.

- Si es un servicio nuevo debe darlo de alta y asociarle una consulta de SQL por ejemplo.

- Una vez definido el servicio, debe autorizar al Coordinador a utilizarlo.

El administrador del Servidor Coordinador:

- debe verificar si la fuente auténtica ya está definida.

- Si es una Fuente auténtica nueva, debe darla de alta.

- También debe verificar si el usuario José Pérez es un actor del sistema de integrabilidad.

- Si es un usuario nuevo, debe darlo de alta.

- debe verificar si el servicio “X” ya está definido.

- Si no está definido, debe importarlo consultando la fuente auténtica.

- Si se agregó / actualizó algún servicio, debe sincronizar los datos con el módulo de autorización.

- debe autorizar al usuario “José Pérez” a consumir el servicio “X” de la fuente auténtica “Recursos Humanos”.

Caso de uso: utilizar One Login

Objetivo: un organismo que desarrolla el “sistema X” quiere utilizar One Login y autorizar a “Juan Pérez”, “José García” a utilizar el “sistema X”.

A continuación se puede ver el check list de actividades a desarrollar por los siguientes administradores:

- administrador del Servidor Autenticador

- administrador del Servidor Coordinador

El administrador del Servidor Autenticador:

- debe verificar que el usuario representando al “Sistema X” esté dado de alta en el servidor LDAP central.

- debe verificar si el “Sistema X” es un actor del sistema de integrabilidad.

- Si es un usuario nuevo, debe darlo de alta

El administrador del Servidor Coordinador:

- debe agregar manualmente un ítem para el “Sistema X” en el menú dinámico, (ver Anexo OneLogin).

- debe autorizar el uso del “Sistema X” a los usuarios “Juan Perez” y “José García”.

Anexo: One Login: Autorización de Usuarios a Sistemas con el Coordinador

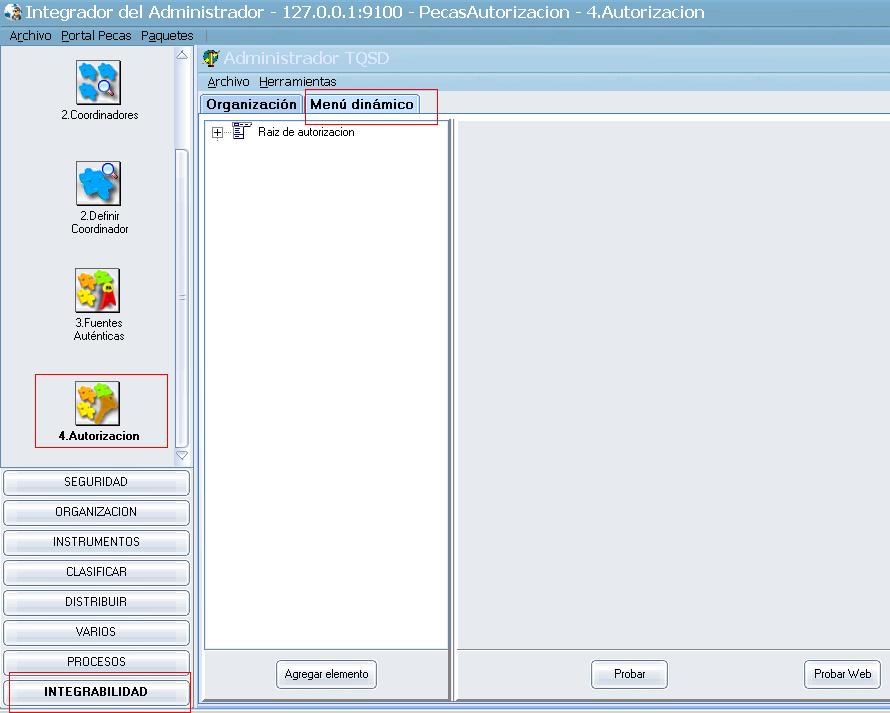

Dar de alta el sistema de software en el modulo de autorización

El primer paso es dar de alta en el Servidor Coordinador los sistemas a autorizar dentro del modelo de One Login.

En el administrador de PECAS, ir a INTEGRABILIDAD, AUTORIZACION, y luego a Menú Dinámico.

En el estado actual, existe solo una rama en este árbol de ítems de menú, que representan las Fuentes Auténticas y los servicios que brindan para Integrabilidad.

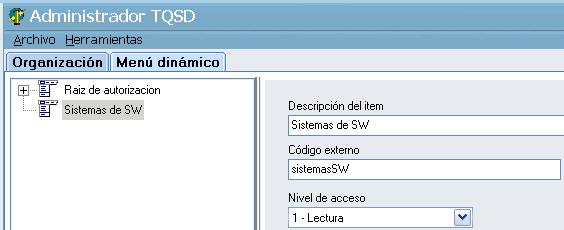

Para agregar una nueva rama, por ejemplo para autorizar a diferentes Sistemas de Software que representaran las distintas Fuentes Auténticas, es necesario crear una rama específica “Sistemas de SW” para tal fin.

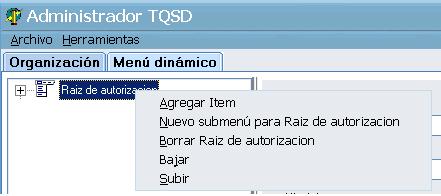

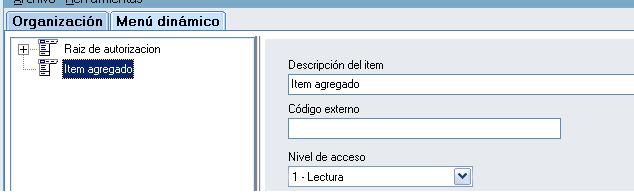

Para ello, hacer clic sobre algún ítem y elegir “Agregar Item”.

Para ello, hacer clic sobre algún ítem y elegir “Agregar Item”.

Modificar el nombre del ítem agregado en “Descripción del Item”.

Es importante cargar el código externo de cada ítem. Este código servirá para identificar a cada ítem dentro de las aplicaciones que usen el módulo de autorización del Servidor Coordinador.

Una vez modificada esta información, hacer clic en el botón “Registrar”.

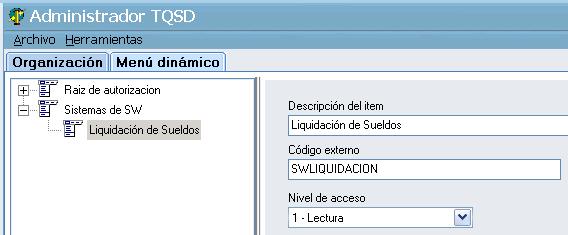

Para agregar un sistema nuevo, hacer clic derecho sobre “Sistemas de SW”, y elegir la opción “Nuevo submenú para Sistemas de SW”.

Se agregará un sub-item debajo del nodo seleccionado. Nuevamente se debe modificar la descripción y el código externo y Registrar.

Autorizar a los usuarios a utilizar el sistema

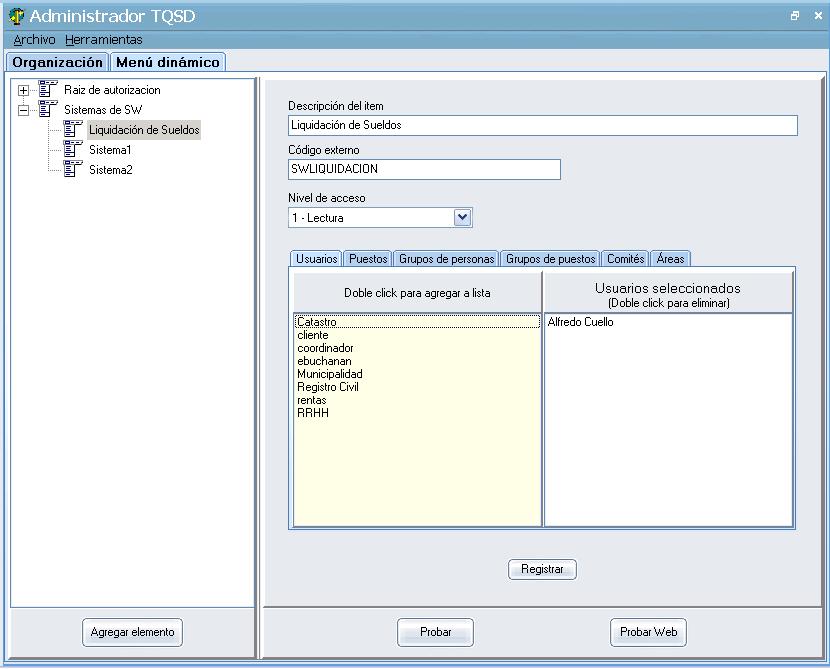

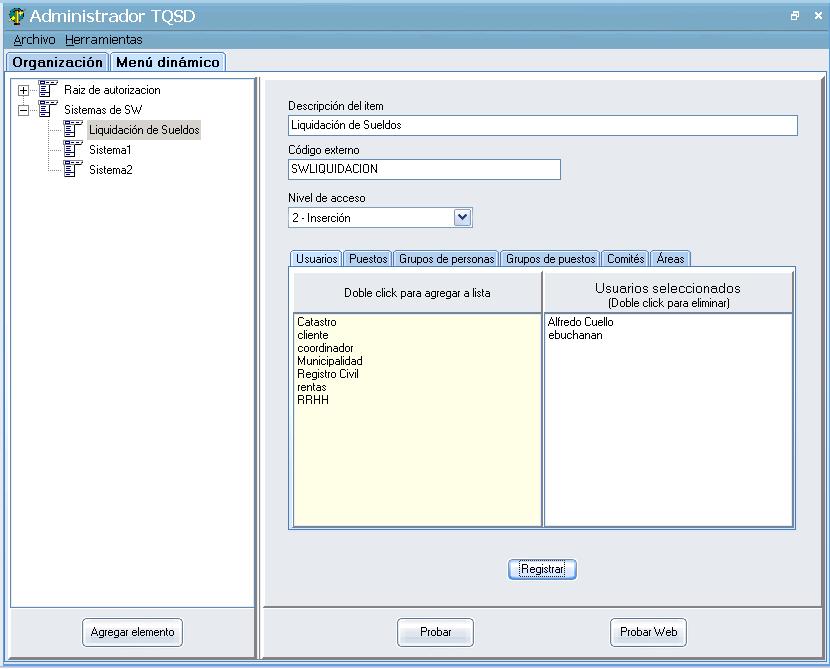

Una vez dados de alta los sistemas, se puede comenzar con la tarea de autorización utilizando el módulo de autorizaciones (Administrador Pecas\Integrabilidad\Autorizaciones\Menu dinámico)

Al seleccionar un sistema, a la derecha abajo se pueden ver los usuarios que tienen permisos para utilizar ese sistema.

En este ejemplo, se permite el uso de “Liquidacion de Sueldos” al usuario “Alfredo Cuello”.

Para autorizar a un usuario, se debe dar doble clic sobre la lista de la izquierda. El usuario seleccionado se mostrará en la lista de la derecha.

Para retirar a un usuario de la lista de usuarios autorizados, se deberá hacer doble clic sobre ese usuario en la lista de la derecha. El usuario seleccionado volverá a la lista de la izquierda.

La autorización también se puede realizar por puestos de la empresa, por grupos de personas, por grupos de puestos, por áreas de la empresa y por comités.

Para crear grupos de personas, comités y grupos de puestos, leer el manual del administrador de PECAS “creación de grupos y equipos”

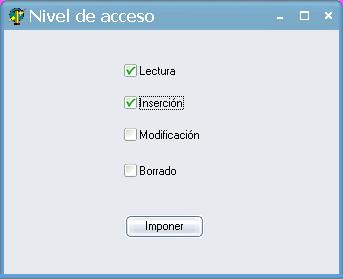

Niveles de acceso

Es posible definir diferentes niveles de acceso a cada ítem-usuario. Un usuario X puede estar autorizado para utilizar el sistema S1 pero solo con permisos de solo lectura.

Otro usuario Y puede estar autorizado para usar el mismo sistema S1 pero con derechos de escritura o modificación.

Los niveles de acceso posibles son: Lectura, Inserción, Modificación y Borrado.

Si por ejemplo se quiere otorgar nivel de Inserción a uno o varios usuarios, primero se debe seleccionar el nivel y luego hacer la asignación a todos los usuarios. La listas de usuarios autorizados solo muestran los usuarios autorizados para ese nivel.

Si se desea asignar más de un nivel de acceso a la vez a un único usuario, haciendo clic derecho sobre el usuario, en la lista de la izquierda, aparece la siguiente pantalla.